robertdebock.vault

Rola Ansible Vault

Zainstaluj Hashicorp Vault, jako pakiet lub binarkę.

| GitHub | GitLab | Pobrania | Wersja |

|---|---|---|---|

|

|

Przykładowy Playbook

Ten przykład pochodzi z molecule/default/converge.yml i jest testowany przy każdym pushu, pull request i wydaniu.

---

- name: Połączenie

hosts: all

become: true

gather_facts: true

roles:

- role: robertdebock.vault

vault_hardening_disable_swap: false

Maszyna musi być przygotowana. W CI jest to realizowane za pomocą molecule/default/prepare.yml:

---

- name: Przygotowanie

hosts: all

become: true

gather_facts: false

roles:

- role: robertdebock.bootstrap

- role: robertdebock.core_dependencies

- role: robertdebock.hashicorp

Zobacz także pełne wyjaśnienie i przykład jak korzystać z tych ról.

Zmienne Roli

Domyślne wartości dla zmiennych są ustawione w defaults/main.yml:

---

# plik domyślny dla vault

# Wybierz typ Vault do zainstalowania. Może być "oss", "ent" lub "hsm".

# `oss` oznacza Oprogramowanie Open Source.

# `ent` oznacza wersję Enterprise.

# `hsm` oznacza wersję Enterprise z obsługą HSM.

vault_type: oss

# Ustaw wersję pakietu do zainstalowania.

vault_version: "1.15.6"

# W przypadku instalacji pakietów wymagany jest "release". Pakiet będzie na przykład nosił nazwę `vault-1.12.2-1`.

vault_package_release: "1"

# Wybierz sposób instalacji Vault. Może być "package" lub "binary".

vault_installation_method: "package"

# Gdy `vault_installation_method` jest ustawione na "binary", ustaw ścieżkę, gdzie (tymczasowo) pobrać Vault.

vault_download_path: "/tmp/vault-{{ vault_version }}"

# Gdy `vault_installation_method` jest ustawione na "binary", ustaw (bazową) ścieżkę, gdzie zainstalować Vault. Może być "" lub "/opt" na przykład.

vault_path: ""

# Gdy `vault_installation_method` jest ustawione na "binary", ustaw użytkownika, pod którym będzie działał Vault. Użytkownik "root" nie jest dozwolony.

vault_user: vault

# Gdy `vault_installation_method` jest ustawione na "binary", ustaw grupę, pod którą będzie działał Vault. Grupa "root" nie jest dozwolona.

vault_group: vault

# Gdy `vault_installation_method` jest ustawione na "binary", ustaw powłokę dla vault_user.

vault_user_shell: /bin/false

# Gdzie przechowywać dane. To są dane Raft i materiały TLS.

vault_data_directory: /opt/vault

# Rady bezpieczeństwa dotyczące wyłączania swapu.

vault_hardening_disable_swap: true

# Rady bezpieczeństwa dotyczące wyłączania zrzutów rdzenia.

vault_hardening_disable_core_dumps: true

# Rady bezpieczeństwa dotyczące wyłączania historii poleceń powłoki.

vault_hardening_disable_shell_command_history: true

# Rady bezpieczeństwa dotyczące konfiguracji SELinux / AppArmor.

vault_hardening_configure_selinux_apparmor: true

# Możesz umieścić zmienne, na które Vault nasłuchuje, w tej liście.

# Na przykład:

# vault_environment_settings:

# - name: VAULT_API_ADDR

# value: "http://127.0.0.1:8200"

# - name: VAULT_CLUSTER_ADDR

# value: "http://127.0.0.1:8201"

# - name: HTTP_PROXY

# value: "http://proxy.example.com:8080"

# - name: HTTPS_PROXY

# value: "https://proxy.example.com:8080"

# - name: NO_PROXY

# value: "*.example.com,1.2.3.4:80,1.2.3.4/8"

vault_environment_settings: []

Wymagania

- pakiety pip wymienione w requirements.txt.

Stan używanych ról

Poniższe role są używane do przygotowania systemu. Możesz przygotować swój system w inny sposób.

| Wymaganie | GitHub | GitLab |

|---|---|---|

| robertdebock.bootstrap | ||

| robertdebock.core_dependencies | ||

| robertdebock.hashicorp |

Kontekst

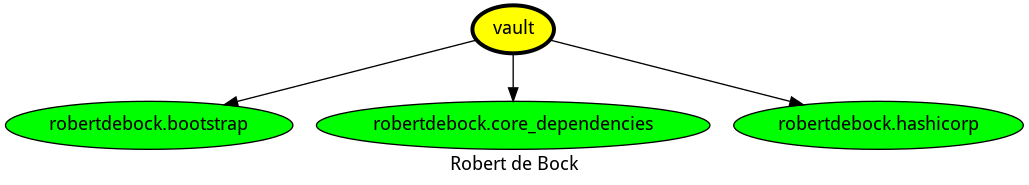

Ta rola jest częścią wielu zgodnych ról. Zobacz dokumentację tych ról w celu uzyskania dalszych informacji.

Oto przegląd związanych ról:

Kompatybilność

Ta rola została przetestowana na tych obrazach kontenerów:

| kontener | tagi |

|---|---|

| Amazon | Candidate |

| Debian | wszystkie |

| EL | 9 |

| Fedora | 38, 39 |

| Ubuntu | wszystkie |

Minimalna wymagana wersja Ansible to 2.12, testy przeprowadzono na:

- Poprzedniej wersji.

- Aktualnej wersji.

- Wersji deweloperskiej.

Jeśli znajdziesz błędy, zgłoś je na GitHub.

Licencja

Informacje o Autorze

Proszę rozważyć wsparcie mnie.

ansible-galaxy install robertdebock.vault