robertdebock.cve_2021_44228

Ansible-Rolle cve_2021_44228

DIESE ROLLE WURDE IM DEZEMBER 2023 ARCHIVIERT.

Überprüfen und berichten Sie über cve_2021_44228 (log4shell) auf Ihrem System.

| GitHub | GitLab | Downloads | Version |

|---|---|---|---|

|

|

Beispiel-Playbook

Dieses Beispiel stammt aus molecule/default/converge.yml und wird bei jedem Push, Pull-Request und Release getestet.

---

- name: Zusammenführen

hosts: alle

become: ja

gather_facts: ja

roles:

- role: robertdebock.cve_2021_44228

Die Maschine muss vorbereitet werden. In CI geschieht dies durch molecule/default/prepare.yml:

---

- name: Vorbereiten

hosts: alle

become: ja

gather_facts: nein

roles:

- role: robertdebock.bootstrap

# Die Rolle ist vorbereitet, um zusätzliche Software zu installieren und

# diese zu entfernen, wenn die Rolle abgeschlossen ist. Dies ist nicht idempotent,

# daher ist die benötigte Software bereits in diesem Playbook installiert.

vars_files:

- ../../vars/main.yml

post_tasks:

- name: Benötigte Software installieren

ansible.builtin.package:

name: ["{{ cve_2021_44228_ps_package }}", unzip]

Siehe auch eine vollständige Erklärung und Beispiel zur Verwendung dieser Rollen.

Rollenvariablen

Die Standardwerte für die Variablen sind in defaults/main.yml festgelegt:

---

# Standarddatei für cve_2021_44228

# Sie können bestimmte Prüfungen mit diesen Variablen deaktivieren.

# Überprüfen verdächtiger Prozesse.

cve_2021_44228_check_processes: ja

# Überprüfen verdächtiger Pakete.

cve_2021_44228_check_packages: ja

# Diese Überprüfung verwendet `find`, was die Festplatte stark beanspruchen kann.

# Überprüfen verdächtiger Dateien.

cve_2021_44228_check_files: ja

# Diese Überprüfung verwendet `find`, was die Festplatte stark beanspruchen kann.

# Überprüfen verdächtiger JARs.

cve_2021_44228_check_archives: ja

# Fügen Sie Ihre eigenen Pfade hinzu, wenn Sie möchten. Je mehr Pfade Sie hinzufügen,

# desto mehr wird die Festplatte genutzt, aber nicht genügend Pfade kann das Risiko

# erhöhen, verwundbare Dateien nicht zu finden.

# Pfade, um Dateien und JARs zu finden.

cve_2021_44228_paths_to_check:

- /var

- /etc

- /usr

- /opt

- /lib64

# Die Arten von Archiven, die gescannt werden sollen.

cve_2021_44228_archive_patterns:

- "*.jar"

- "*.war"

- "*.ear"

- "*.aar"

Anforderungen

- Pip-Pakete, die in requirements.txt aufgeführt sind.

Status der verwendeten Rollen

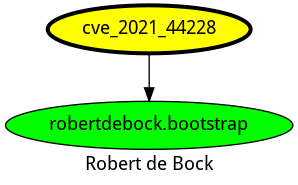

Die folgenden Rollen werden verwendet, um ein System vorzubereiten. Sie können Ihr System auf andere Weise vorbereiten.

| Anforderung | GitHub | GitLab |

|---|---|---|

| robertdebock.bootstrap |

Kontext

Diese Rolle ist Teil vieler kompatibler Rollen. Weitere Informationen finden Sie in der Dokumentation dieser Rollen.

Hier ist eine Übersicht über verwandte Rollen:

Kompatibilität

Diese Rolle wurde mit diesen Container-Images getestet:

| Container | Tags |

|---|---|

| Alpine | alle |

| Amazon | alle |

| Debian | alle |

| EL | alle |

| Fedora | alle |

| opensuse | alle |

| Ubuntu | focal, bionic |

Die minimale Ansible-Version, die erforderlich ist, beträgt 2.12. Tests wurden an:

- Der vorherigen Version.

- Der aktuellen Version.

- Der Entwicklerversion.

Wenn Sie Probleme finden, registrieren Sie diese bitte in GitHub.

Lizenz

Autoreninformation

Bitte ziehen Sie in Betracht, mich zu unterstützen.

Check and report for cve_2021_44228 (log4shell) on your system.

ansible-galaxy install robertdebock.cve_2021_44228