robertdebock.cve_2021_44228

Rola Ansible cve_2021_44228

TA ROLA ZOSTAŁA ARCHIWIZOWANA W GRUDNIU 2023.

Sprawdź i zgłoś obecność cve_2021_44228 (log4shell) na swoim systemie.

| GitHub | GitLab | Pobrania | Wersja |

|---|---|---|---|

|

|

Przykładowy Playbook

Ten przykład pochodzi z molecule/default/converge.yml i jest testowany przy każdym przesłaniu, żądaniu pull i wydaniu.

---

- name: Zbieżność

hosts: all

become: yes

gather_facts: yes

roles:

- role: robertdebock.cve_2021_44228

Maszyna musi być przygotowana. W CI odbywa się to za pomocą molecule/default/prepare.yml:

---

- name: Przygotowanie

hosts: all

become: yes

gather_facts: no

roles:

- role: robertdebock.bootstrap

# Rola jest przygotowana do instalacji dodatkowego oprogramowania oraz do usunięcia go

# po zakończeniu. To nie jest idempotentne, więc w tym playbooku,

# wymagane oprogramowanie jest już zainstalowane.

vars_files:

- ../../vars/main.yml

post_tasks:

- name: Instalacja wymaganego oprogramowania

ansible.builtin.package:

name: ["{{ cve_2021_44228_ps_package }}", unzip]

Zobacz również pełne wyjaśnienie i przykład na temat wykorzystania tych ról.

Zmienne Roli

Domyślne wartości dla zmiennych są ustawione w defaults/main.yml:

---

# plik domyślny dla cve_2021_44228

# Możesz wyłączyć niektóre sprawdzenia używając tych zmiennych.

# Sprawdź podejrzane procesy.

cve_2021_44228_check_processes: yes

# Sprawdź podejrzane pakiety.

cve_2021_44228_check_packages: yes

# To sprawdzenie używa `find`, co może mocno obciążyć dysk.

# Sprawdź podejrzane pliki.

cve_2021_44228_check_files: yes

# To sprawdzenie używa `find`, co może mocno obciążyć dysk.

# Sprawdź podejrzane pliki jar.

cve_2021_44228_check_archives: yes

# Możesz dodać swoje własne ścieżki, jeśli chcesz. Im więcej

# ścieżek dodasz, tym bardziej wykorzystywany będzie

# dysk, ale brak wystarczających ścieżek zwiększa ryzyko

# niewykrycia podatnych plików.

# Ścieżki do wyszukiwania plików i jarów.

cve_2021_44228_paths_to_check:

- /var

- /etc

- /usr

- /opt

- /lib64

# Typy archiwów do przeskanowania.

cve_2021_44228_archive_patterns:

- "*.jar"

- "*.war"

- "*.ear"

- "*.aar"

Wymagania

- Pakiety pip wymienione w requirements.txt.

Stan używanych ról

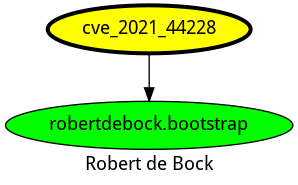

Poniższe role są używane do przygotowania systemu. Możesz przygotować swój system w inny sposób.

| Wymaganie | GitHub | GitLab |

|---|---|---|

| robertdebock.bootstrap |

Kontekst

Ta rola jest częścią wielu kompatybilnych ról. Zobacz dokumentację tych ról tutaj w celu uzyskania dalszych informacji.

Oto przegląd związanych ról:

Kompatybilność

Ta rola została przetestowana na tych obrazach kontenerów:

| kontener | tagi |

|---|---|

| Alpine | wszystkie |

| Amazon | wszystkie |

| Debian | wszystkie |

| EL | wszystkie |

| Fedora | wszystkie |

| opensuse | wszystkie |

| Ubuntu | focal, bionic |

Minimalna wymagana wersja Ansible to 2.12, testy zostały przeprowadzone na:

- Poprzedniej wersji.

- Aktualnej wersji.

- Wersji deweloperskiej.

Jeśli napotkasz problemy, zarejestruj je w GitHubie.

Licencja

Informacje o autorze

Rozważ proszę wsparcie mnie.

Check and report for cve_2021_44228 (log4shell) on your system.

ansible-galaxy install robertdebock.cve_2021_44228